- La seguridad en las empresas es primordial en estos tiempos, en los que aparecieron nuevos conceptos y tecnologías para mantener el resguardo de la información

Una buena cantidad de contenidos publicados recientemente por analistas, fabricantes y expertos de la industria de TI afirman contundentemente que la mayoría de los usuarios y los activos digitales se encuentran fuera de las fronteras físicas y lógicas de la organización.

Si bien la validez de esta aseveración no puede ser confirmada en términos absolutos, es justo reconocer que la pandemia COVID-19 ha propiciado un modelo híbrido de trabajo y que la adopción de la nube y la movilidad crecen aceleradamente en todo el mundo, con motivo de la transformación digital.

Es más realista y seguro afirmar, por tanto, que más temprano que tarde un volumen importante de aplicaciones, datos y dispositivos será albergado en ambientes híbridos multinube (“hybrid multicloud”).

Las arquitecturas tradicionales de seguridad, basadas en el establecimiento de un perímetro en la red dotado de pilas de dispositivos, simplemente no pueden hacer frente a esta nueva normalidad tecnológica, en la que la mayoría de los riesgos aparejados son externos.

Un ambiente distribuido caracterizado por la presencia de recursos en todas partes, asequibles desde cualquier lugar, también requiere inequívocamente de un modelo de protección distribuido, una arquitectura capaz de colocar controles exactamente en el lugar, el momento y la dosis necesarios.

De esto nos hablará Manuel Aceves Mercenario, Director de Innovación de Tautenet en su charla El día que la ciberseguridad se hizo ubicua en el 7º Congreso Latinoamericano Tecnología y Negocios America Digital 2022.

Manuel Aceves M. fue el socio responsable por Latinoamérica de las prácticas de seguridad de la Información de Andersen y Deloitte; en HSBC fungió como CISO regional de este mismo territorio.

También fue Vicepresidente Global y miembro del Board of Directors, Security Management Committee, Professional Standards Committee y de la Cybersecurity Advisory Task Force de la Information Systems Audit and Control Association (ISACA). Hoy se dedica apasionadamente a la innovación en Ciberseguridad.

El nuevo concepto

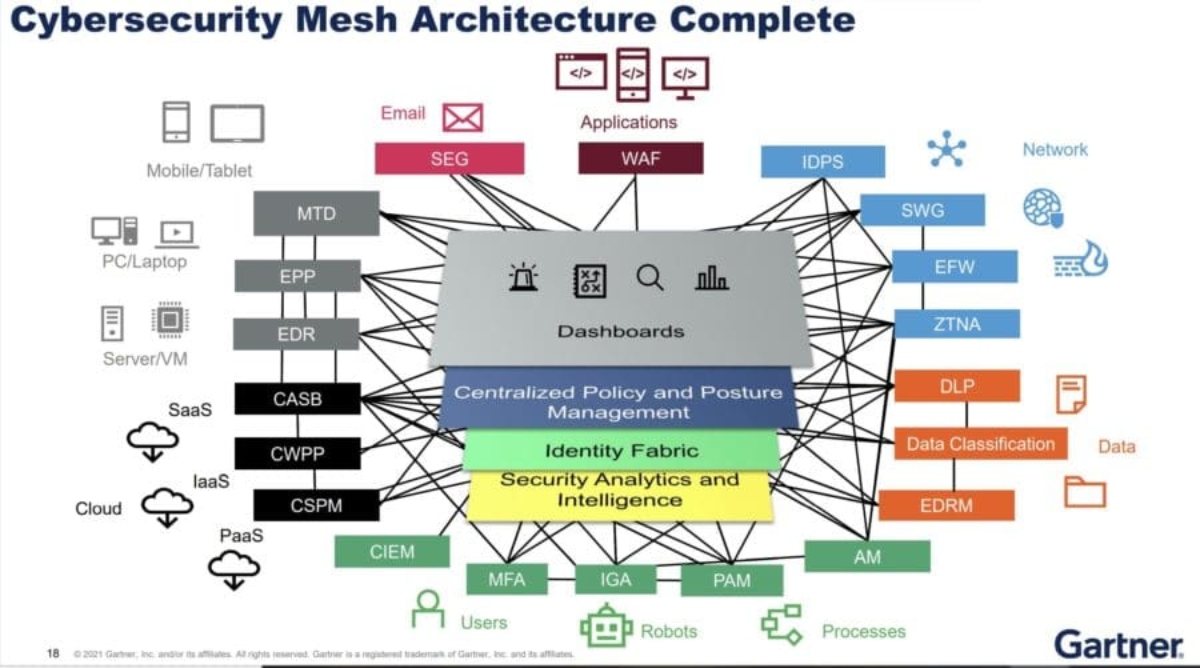

El especialista en innovación explica que este modelo arquitectónico ya mencionado se llama Malla de Ciberseguridad (“Cybersecurity Mesh”), fue apenas acuñado por Gartner, Inc. en marzo del 2021 y representa hoy una de las tendencias tecnológicas más visibles dentro de los ecosistemas

Como metáfora, el término invoca la idea de una malla ubicua, siempre presente y cercana, que envuelve y resguarda simultáneamente a nuestros usuarios y activos de TI, sin importar su ubicación.

En la práctica, se aproxima más a una estrategia centrada en el reconocimiento de que las redes ya no mantienen fronteras físicas y en la posibilidad de construir una barda protectora alrededor de cada usuario individual (o “cosa”), que les permita acceder a sus recursos de manera segura, desde cualquier lugar y dispositivo.

En la malla, la identidad del usuario y su contexto se convierten así en el perímetro organizacional “de facto”, el plano de control definitivo.

“La malla de ciberseguridad es un enfoque confeccionable, escalable, flexible y resiliente, que permite extender controles de seguridad a activos ampliamente distribuidos, al desacoplar la aplicación de políticas de los activos que se protegen.”

Gartner, Inc.

La definición anterior merece especial atención a los detalles. La malla es confeccionable, escalable, flexible y resiliente porque permite definir y desplegar combinaciones ad-hoc de controles para cada usuario y cada activo; incorporar y eliminar controles bajo demanda; y responder ágilmente al dinamismo de los cambios en los requerimientos de protección.

Implícitamente también plantea la capacidad de administrar centralmente las políticas y de aplicarlas de forma distribuida.

Asimismo, la ejecución de controles en la malla utiliza múltiples puntos de aplicación de políticas (“policy enforcement points” o PEPs) con fisonomía de agentes o “proxies”, que la hacen prácticamente independiente de los recursos a proteger.

Esta característica redunda en actividades de control ejercidas sin retraso, en cualquier tipo de activo y ubicación, justo cuando se necesitan.

Construir la malla “on-premise” en centros de datos propios es posible, pero representa una opción limitada y poco socorrida, sobre todo en contextos altamente distribuidos con una cobertura geográfica apreciable.

La posibilidad de establecer un número suficiente de PEPs “cercanos” a la población total de activos y de reducir latencias en los tiempos de respuesta se manifiestan como un problema insuperable, entre otros.

Claramente, una malla “on-premise” tiene que ver más con brindar cuidados paliativos a un enfermo terminal, el vetusto perímetro de la red, que con hacer frente a las nuevas realidades y demandas de nuestros tiempos.

En el otro extremo, las nubes públicas de los proveedores de “security-as-a-service” se muestran como la mejor alternativa para desplegar confiable y convenientemente mallas protectoras de cualquier envergadura.

La escalabilidad y accesibilidad de este tipo de actores les permiten albergar servicios resilientes de alto rendimiento, y garantizar que sus PEPs puedan asociarse con un número ilimitado de activos.

Durante demasiados años el mundo se ha empecinado en acopiar y operar una cantidad importante de herramientas para enfrentar (con poco éxito) a la vorágine insaciable de ciberamenazas.

Un estudio del renombrado Ponemon Institute del 2020 revela que las empresas despliegan en promedio más de 46 tecnologías distintas para protegerse.

El efecto neto de este hábito compulsivo es, desde luego, la existencia de silos de aseguramiento con un alto costo de propiedad; una visión limitada, independiente y egoísta de su entorno; y mínima capacidad de interoperar con otras piezas de este arsenal.

No debe entonces generar asombro alguno que el pensamiento holístico de quiénes nos atacan logre vulnerar líneas de defensa completamente fragmentadas.

La ubicuidad no es el único rasgo distintivo de la malla. Gartner también destaca su potencial como vehículo de integración para eliminar la presencia de silos, hacer posible que el herramental de seguridad trabaje coordinadamente y dar vida propia a un ecosistema del todo dinámico y colaborativo.

No es realista pensar, sin embargo, que la intención subyacente sea la de integrar todos las piezas y artefactos coleccionados a través del tiempo y de sumir, una vez más, a los equipos técnicos en proyectos de plomería tecnológica complejos y accidentados.

Esta afirmación toma fuerza si se considera que la tendencia global en marcha es consolidar proveedores y productos en plataformas de servicios.

En apariencia, la ruta menos escabrosa para establecer la malla corporativa consiste en seleccionar a un proveedor primario de la plataforma (más no único), y en integrar otros productos “best of breed” a ésta, a fin de compensar posibles brechas de madurez presentes en la oferta incumbente.

Midiendo los riesgos

Cualquiera que sea el camino elegido, es primordial orquestar un número creciente de señales e indicadores de riesgo provenientes de distintos elementos tecnológicos para tomar decisiones correctas y oportunas.

Para ello, la malla debe ofrecer cuatro capas fundacionales que actúan como una fuerza multiplicadora:

Analítica e Inteligencia de Seguridad: recolecta datos de múltiples fuentes de seguridad; conduce cacería de amenazas; identifica, analiza y prioriza amenazas; y detona respuestas orquestadas y automáticas.

Entramado (“Fabric”) Distribuido de Identidades: proporciona capacidades, tales como servicios de directorio, acceso adaptativo, gestión descentralizada de identidades, validación de identidades y gestión de privilegios.

Administración Centralizada de Políticas: puede traducir una política central en las configuraciones nativas de herramientas individuales de seguridad y proporcionar, como una alternativa más avanzada, servicios dinámicos de autorización al tiempo de ejecución.

Tablero de Control Consolidado: Ofrece una vista compuesta del ecosistema de seguridad, alentando una respuesta más rápida y eficaz de los equipos de especialistas a eventos e incidentes.

Antecedentes de la malla

La idea de una malla de protección no es nueva y tampoco completamente innovadora.

Surge más de la necesidad y del análisis riguroso de las principales corrientes colectivas en el mundo de los negocios y de la tecnología. Zscaler, Inc., pionero de la seguridad provista como servicio desde la nube, inaugura en el 2008 la primera malla global.

Hoy Zscaler cuenta con más de 150 PEPs en todo el mundo y es el máximo exponente de un mercado convergente creado por Gartner en el 2019 bajo el nombre de “Secure Access Service Edge (SASE)”. Resulta seguro afirmar que los miembros preeminentes del segmento SASE conforman la primera generación de mallas y jugarán, en el corto plazo, un papel estelar en siguientes progresiones evolutivas.

Gigantes del ecosistema como IBM, Microsoft, Broadcom-Symantec y McAfee también procurarán dar golpes de autoridad a través de adquisiciones o el desarrollo de ofertas integradas vía plataformas unificadas XDR (Extended Detection and Response).

Como suele ser la norma, solo el tiempo y la historia podrán juzgar si las mallas de ciberseguridad son la respuesta que un mundo conmocionado y peligroso demanda desde hace muchos años.

No te pierdas la charla de Manuel Aceves en el programa de conferencias del 7º Congreso Latinoamericano Tecnología y Negocios America Digital 2022 y visita su stand en la expo. Adquiere tus entradas aquí

Noticias Recientes

- America Digital impulsa el futuro de la transformación digital en la región

- Mejores momentos 9° Congreso Latinoamericano America Digital 2024

- Transformando datos en decisiones estratégicas: la innovación de DATAQU

- Nueva tendencia: La Compra Programática en Vía Pública

- Cómo proteger la IA generativa desde el comienzo